Bei einem erfolgreichen Hackerangriff geht es oft buchstäbliche um jede Minute. Nur wenn schnell und angemessen reagiert wird, können die…

Cybinar

Herkömmliche Ansätze der so genannten “Network Boundary Defense”, also des Schutzes eines Netzwerk im Hinblick auf den Transfer von externen…

Die Coronakrise hat die Digitalisierung des Arbeitsplatzes beschleunigt. Dies hat auch Auswirkungen auf den Datenschutz und unsere informationelle Selbstbestimmung ….

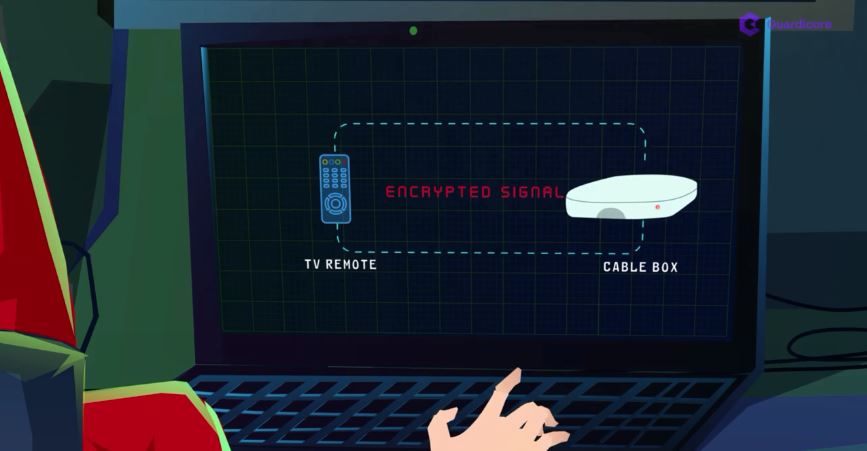

In Unternehmen aber auch im Haushalt können Sicherheitsschwachstellen in IoT-Geräten wie IP-Kameras, Smart TVs oder smarten Küchenutensilien von Hackern ausgenutzt…

Industriespionage hat leider goldene Zeiten: Kriminelle Attacken auf Unternehmen verursachen in Deutschland Rekordschäden, so der Digitalverband Bitkom. Durch Sabotage, Datendiebstahl…

Die Analyse aktueller Cyberangriffe verlangt einen fokussierten Blick auf die Absicherung von Endpoints. IT-Sicherheitsexperten sind sich einig, dass es Cyber-Angreifer sehr häufig auf Endpoints abgesehen haben, die als Einstieg ins gesamte Netzwerk genutzt werden. Über den Endpoint verschaffen sich Angreifer Zugriff auf unterschiedliche Berechtigungen und erlangen durch den Diebstahl von Privilegien und Credentials Zutritt auf sensible Systeme und Daten.

eit mehr als 15 Jahren unterstützt Northwave Unternehmen, die Opfer von digitalen Angriffen geworden sind. Northwave hat die Erfahrung in diesem täglichen Kampf gegen Cyberkriminelle in eine Dienstleistung umgesetzt, die eine 360°-Informationssicherheit realisiert. State of Security Assessments, Security Management, ACT! Cybersafe Programme, Testing & Monitoring Services…oder wenn es doch zu einem Angriff gekommen ist: das Computer Emergency Response Team.

Das Niveau der Gesundheitsversorgung in Deutschland ist im internationalen Vergleich enorm hoch. Bei Digitalisierung und Cybersicherheit schneiden deutsche Gesundheitseinrichtungen im internationalen Ranking allerdings eher schlecht ab, hier gibt es deutliche Defizite. Mit dem Krankenhauszukunftsgesetz und den von Bund und Ländern in diesem Zusammenhang etwa 4,3 Milliarden Euro bereitgestellten Fördermitteln sollen Digitalisierung und IT-Sicherheit einen deutlichen Schub erhalten. Der europäische IT-Security Hersteller ESET verfolgt einen Ansatz, der für alle Einrichtungen kompatibel ist. Mit einem simplen Reifegrad-Modell ist die Umsetzung stufenweise möglich und für jede Organisationsgröße sinnvoll.

Genau vor einem Jahr schickten Unternehmen ihre Belegschaft fast über Nacht ins Home-Office. Viele davon ohne ausreichende IT-Sicherheit. Mit der Umstellung auf Remote-Working hat sich auch die Angriffsfläche für Cyberkriminelle drastisch vergrößert.

Hacker haben die neue Gemengelage bereits weidlich ausgenutzt und tun das auch weiterhin. Die Anzahl der Phishing-Emails und Malware-Attacken ist immens gestiegen. Das gilt nicht zuletzt für die wachsende Zahl von Multistage-Ransomware-Angriffen, die gezielter eingesetzt und mit anderen Angriffsvektoren kombiniert werden.

Entscheidungsträger der digitalen Sicherheit stellen immer öfter fest, dass traditionelle Audits wie Pentests nicht mehr ihren aktuellen Anforderungen entsprechen.Immer mehr Unternehmen nutzen Bug Bounty, um ihre digitale Sicherheit erst zu testen und dann zu erhöhen: Bug Bounty ist sozusagen ein „Crowdsourced-Sicherheitsaudit“: Ein Unternehmen zahlt Prämien (Bountys) an ethische Hacker für das Aufdecken von Sicherheitslücken (Bugs) nach zuvor festgelegten Regeln. Das Unternehmen erhält beim Bug Bounty Zugriff auf die gesamte Community ethischer Hacker, also unterschiedlichster Talente im Bereich Cybersecurity. Dies erhöht die Testkapazitäten enorm. Da die Bezahlung nach dem Leistungsprinzip erfolgt, bietet es den Unternehmen eine Kostenkontrolle, da sie nur für aufgedeckte Sicherheitslücken im zuvor festgelegten Umfang zahlen. Ihr ROI ist infolgedessen viel höher als bei den klassischen Audits.