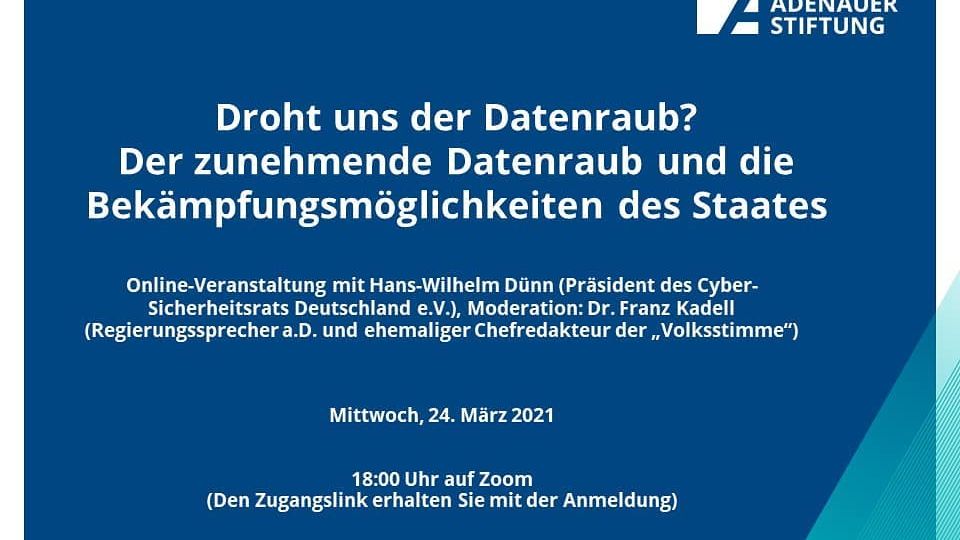

Das Politische Bildungsforum Sachsen-Anhalt veranstaltet eine Online-Event zum Thema „Droht uns der Datenraub? Der zunehmende Datenraub und die Bekämpfungsmöglichkeiten des Staates” mit Hans-Wilhelm Dünn (Präsident des Cyber-Sicherheitsrats Deutschland e.V.) unter der Moderation von Dr. Franz Kadell (Regierungssprecher a.D. und ehemaliger Chefredakteur der “Volksstimme”).

webinar

Genau vor einem Jahr schickten Unternehmen ihre Belegschaft fast über Nacht ins Home-Office. Viele davon ohne ausreichende IT-Sicherheit. Mit der Umstellung auf Remote-Working hat sich auch die Angriffsfläche für Cyberkriminelle drastisch vergrößert.

Hacker haben die neue Gemengelage bereits weidlich ausgenutzt und tun das auch weiterhin. Die Anzahl der Phishing-Emails und Malware-Attacken ist immens gestiegen. Das gilt nicht zuletzt für die wachsende Zahl von Multistage-Ransomware-Angriffen, die gezielter eingesetzt und mit anderen Angriffsvektoren kombiniert werden.

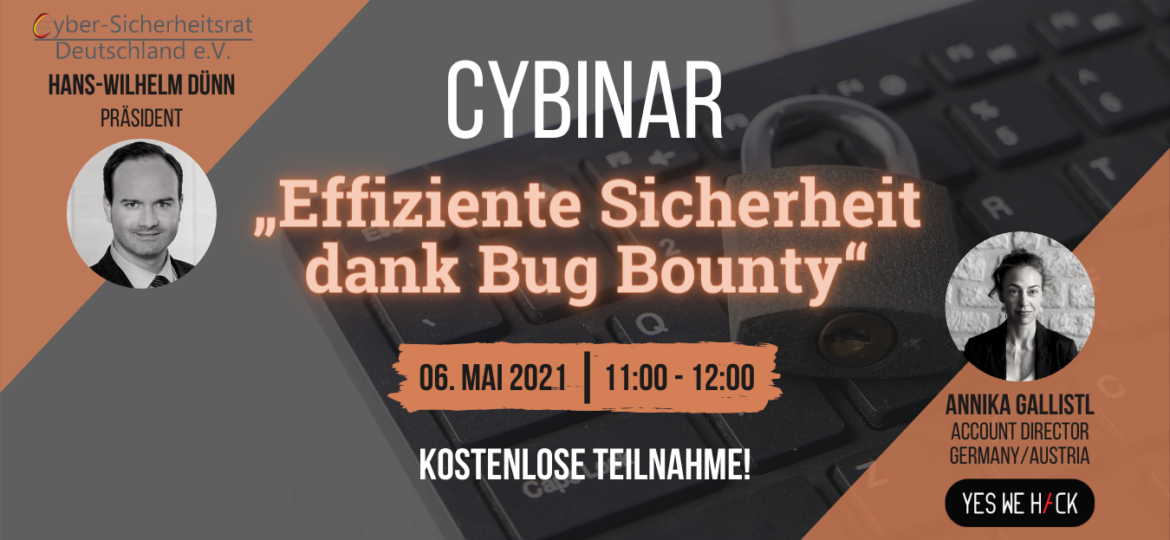

Entscheidungsträger der digitalen Sicherheit stellen immer öfter fest, dass traditionelle Audits wie Pentests nicht mehr ihren aktuellen Anforderungen entsprechen.Immer mehr Unternehmen nutzen Bug Bounty, um ihre digitale Sicherheit erst zu testen und dann zu erhöhen: Bug Bounty ist sozusagen ein „Crowdsourced-Sicherheitsaudit“: Ein Unternehmen zahlt Prämien (Bountys) an ethische Hacker für das Aufdecken von Sicherheitslücken (Bugs) nach zuvor festgelegten Regeln. Das Unternehmen erhält beim Bug Bounty Zugriff auf die gesamte Community ethischer Hacker, also unterschiedlichster Talente im Bereich Cybersecurity. Dies erhöht die Testkapazitäten enorm. Da die Bezahlung nach dem Leistungsprinzip erfolgt, bietet es den Unternehmen eine Kostenkontrolle, da sie nur für aufgedeckte Sicherheitslücken im zuvor festgelegten Umfang zahlen. Ihr ROI ist infolgedessen viel höher als bei den klassischen Audits.

Entscheidungsträger der digitalen Sicherheit stellen immer öfter fest, dass traditionelle Audits wie Pentests nicht mehr ihren aktuellen Anforderungen entsprechen.Immer mehr Unternehmen nutzen Bug Bounty, um ihre digitale Sicherheit erst zu testen und dann zu erhöhen: Bug Bounty ist sozusagen ein „Crowdsourced-Sicherheitsaudit“: Ein Unternehmen zahlt Prämien (Bountys) an ethische Hacker für das Aufdecken von Sicherheitslücken (Bugs) nach zuvor festgelegten Regeln. Das Unternehmen erhält beim Bug Bounty Zugriff auf die gesamte Community ethischer Hacker, also unterschiedlichster Talente im Bereich Cybersecurity. Dies erhöht die Testkapazitäten enorm. Da die Bezahlung nach dem Leistungsprinzip erfolgt, bietet es den Unternehmen eine Kostenkontrolle, da sie nur für aufgedeckte Sicherheitslücken im zuvor festgelegten Umfang zahlen. Ihr ROI ist infolgedessen viel höher als bei den klassischen Audits.

Certificates and keys form the basis of almost every security product or strategy in enterprises. Nevertheless, they often lead a hidden existence in the context of cybersecurity and are considered a special topic for nerds. In practice, services unfortunately fail far too often because of retired or revoked certificates, even though these areas are supposedly managed (ISO 27001, SOX, DSGVO, NATO RM, etc.). Faulty certificates can also cause systems to be broken into, data to be encrypted, communications to be intercepted, states to exploit privileges for espionage and insecure or non-compliant products to be delivered.

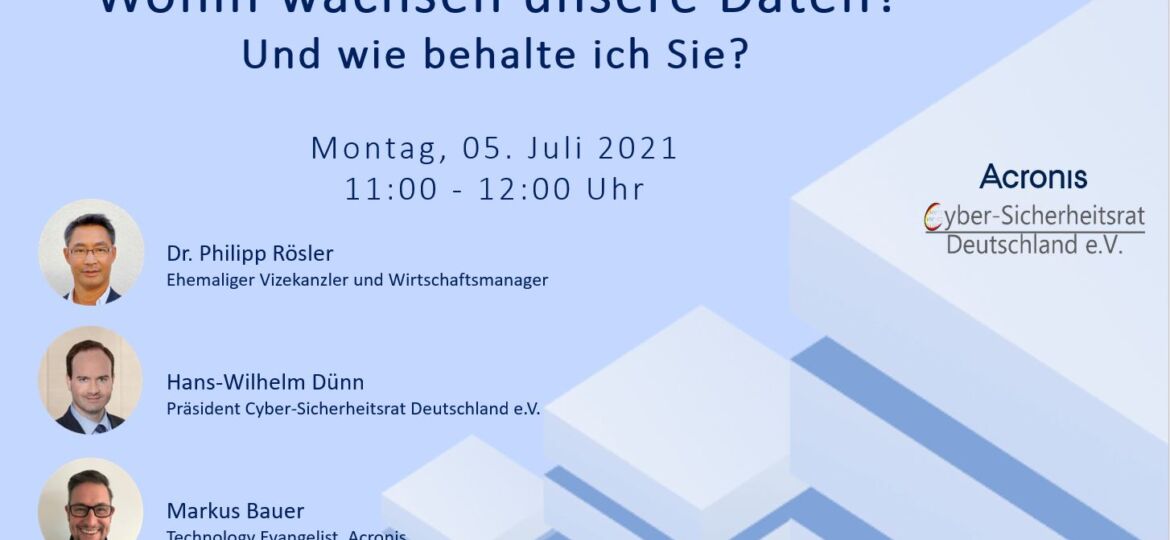

In Unternehmen fallen immer mehr Daten an. Und das wissen auch Cyberkriminelle.

Im Cybinar mit Acronis erhalten Sie einen Überblick über die aktuellen Entwicklungen in der Digitalwirtschaft. Lernen Sie die größten Risiken kennen und wie Sie Ihre Daten effektiv schützen können.

Es ist an der Zeit, sich von den Einschränkungen herkömmlicher Penetrationstests zu verabschieden und zu einem kollaborativeren Ansatz überzugehen, der Zeit und Geld spart.

Hans-Wilhelm Dünn, Präsident des Cyber Sicherheitsrats, wird zusammen mit dem Co-Autor seines Buches “IT Sicherheit im Krankenhaus”, Dr. med Peter Gocke in seinem Cybinar über die Cybersicherheit in deutschen Krankenhäusern sprechen und dabei praktisches Wissen in den Bereichen operative IT-Sicherheit und Implementierung auf der Managementebene vermitteln.

Ransomware entwickelt sich weiter. Neue Varianten verhalten sich aggressiver, um möglichst schnell und einfach viele Dateien zu verschlüsseln. Damit riskieren Unternehmen nicht nur erhebliche Ausfallzeiten, sondern auch das komplette Geschäftsmodell.

Was kann man also tun? Seien Sie gespannt auf einen Ausflug in die Welt der Cyberkriminellen. In Zusammenarbeit mit dem Cybersicherheitsrat Deutschland e.V. zeigen wir aktuelle Trends, diskutieren Entwicklungen und geben einen pragmatischen Lösungsansatz – so können Sie Ransomware & Co. künftig adé sagen.

Ransomware entwickelt sich weiter. Neue Varianten verhalten sich aggressiver, um möglichst schnell und einfach viele Dateien zu verschlüsseln. Damit riskieren Unternehmen nicht nur erhebliche Ausfallzeiten, sondern auch das komplette Geschäftsmodell.

Was kann man also tun? Seien Sie gespannt auf einen Ausflug in die Welt der Cyberkriminellen. In Zusammenarbeit mit dem Cybersicherheitsrat Deutschland e.V. zeigen wir aktuelle Trends, diskutieren Entwicklungen und geben einen pragmatischen Lösungsansatz – so können Sie Ransomware & Co. künftig adé sagen.